EDR- und XDR-Systeme bieten umfassende Sicherheit und Transparenz für alle Endpunkte und Netzwerke in Ihrer IT-Infrastruktur. ArtemisDiana – shutterstock.com Die jüngsten Diskussionen um Crowdstrike und ähnliche Anbieter haben die Aufmerksamkeit auf Endpoint Detection and Response (EDR) sowie Extended Detection and Response (XDR) gelenkt. Doch unabhängig von den aktuellen Debatten bleibt ihre Bedeutung für die IT-Sicherheit unbestritten. EDR- […]

Category Archives: Risk Management

Auto Added by WPeMatico

IT-Systeme sicher – OT egal? Gorodenkoff – shutterstock.com Einige Sicherheitsentscheider sind davon überzeugt, Risiken im Bereich Operational Technology (OT) nicht bewerten oder standardisieren zu müssen, weil sie sie nicht betreiben. Ich wage zu behaupten, dass das häufig zu blinden Flecken führt – und nicht mehr zeitgemäß ist. Sie verlassen sich in der Regel bereits auf OT-Technologie, wenn […]

IT-Systeme sicher – OT egal? Gorodenkoff – shutterstock.com Einige Sicherheitsentscheider sind davon überzeugt, Risiken im Bereich Operational Technology (OT) nicht bewerten oder standardisieren zu müssen, weil sie sie nicht betreiben. Ich wage zu behaupten, dass das häufig zu blinden Flecken führt – und nicht mehr zeitgemäß ist. Sie verlassen sich in der Regel bereits auf OT-Technologie, wenn […]

Sales Pitch oder Event mit echtem Mehrwert? Die Grenzen verschwimmen zusehends. Matej Kastelic | shutterstock.com Als Chief Information Security Officer (CISO) habe ich den Wandel der Cybersicherheit von einer IT-Nischenfunktion zu einer Priorität auf Vorstandsebene direkt miterlebt. Dieser Entwicklung zum Trotz fehlt es dennoch oft an Tiefe und Präzision, wenn es darum geht, was in der Cybersecurity-Praxis […]

Sales Pitch oder Event mit echtem Mehrwert? Die Grenzen verschwimmen zusehends. Matej Kastelic | shutterstock.com Als Chief Information Security Officer (CISO) habe ich den Wandel der Cybersicherheit von einer IT-Nischenfunktion zu einer Priorität auf Vorstandsebene direkt miterlebt. Dieser Entwicklung zum Trotz fehlt es dennoch oft an Tiefe und Präzision, wenn es darum geht, was in der Cybersecurity-Praxis […]

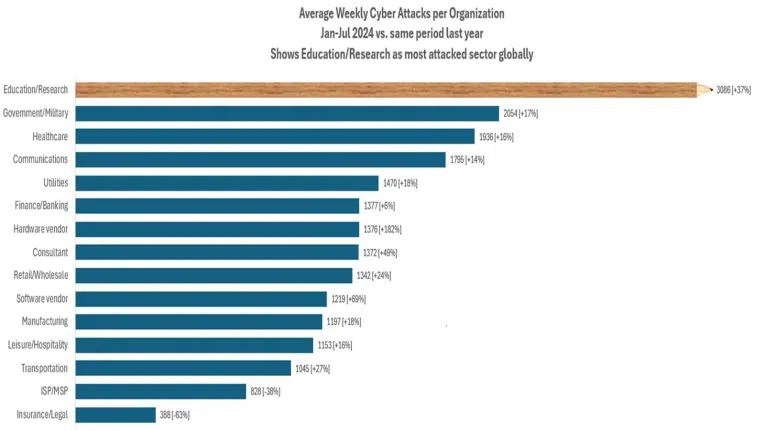

Schulen mit sensiblen Daten von Schülerinnen und Schülern müssen besonders gut vor Cyberattacken geschützt werden, fordern Security-Experten. Gorodenkoff – shutterstock.com Der Bildungs- und Forschungsbereich wird im laufenden Jahr weltweit das Hauptziel von Cyber-Kriminellen sein, so die Prognose der Sicherheitsforscher von Check Point Research (CPR). Laut deren Daten für die Monate Januar bis Juli 2024 verzeichnet dieser […]

Mit dem richtigen Framework lassen sich Risiken besser ergründen. FOTOGRIN – shutterstock.com Für viele Geschäftsprozesse ist Technologie inzwischen unverzichtbar. Deshalb zählt diese auch zu den wertvollsten Assets eines Unternehmens. Leider stellt sie gleichzeitig jedoch auch eines der größten Risiken dar – was Risk-Assessment-Frameworks auf den Plan ruft. IT-Risiken formal zu bewerten, ermöglicht es Organisationen, besser einzuschätzen, […]

Mit dem richtigen Framework lassen sich Risiken besser ergründen. FOTOGRIN – shutterstock.com Für viele Geschäftsprozesse ist Technologie inzwischen unverzichtbar. Deshalb zählt diese auch zu den wertvollsten Assets eines Unternehmens. Leider stellt sie gleichzeitig jedoch auch eines der größten Risiken dar – was Risk-Assessment-Frameworks auf den Plan ruft. IT-Risiken formal zu bewerten, ermöglicht es Organisationen, besser einzuschätzen, […]

Third-party risk management is a significant CISO challenge with deep business consequences. When a key third-party supplier succumbs to cyberattack, operations can grind to a halt. In healthcare and financial services, third parties have been an attack vector of choice of late. And just this June, Russia’s APT29, aka Cozy Bear, compromised TeamViewer, a free […]

A group of Massachusetts Institute of Technology (MIT) researchers have opted to not just discuss all of the ways artificial intelligence (AI) can go wrong, but to create what they described in an abstract released Wednesday as “a living database” of 777 risks extracted from 43 taxonomies. According to an article in MIT Technology Review […]

- 1

- 2